Что делать, если утечка уже произошла

Фактически вы ничего не сможете сделать — данные уже в руках у злоумышленников. Если вы пытались как-то их защитить, можно, например, подать на бывшего сотрудника в суд. При грамотно составленных документах и хорошем юристе вы выиграете дело и, возможно, даже сможете взыскать ущерб. Это — лучший для вас сценарий при внутренней утечке данных. Если произошла внешняя утечка или не можете найти виновного — в принципе не знаете, к кому попали данные — остается только смириться. Конечно, можно попытаться что-то сделать: запустить в СМИ утку о том, что украденные данные бесполезны, объявить награду за поиск похитителя или предложить ему вернуть информацию за хорошее вознаграждение. Но далеко не факт, что хоть что-то из этого сработает. А кроме того, обычно все это — игры птиц крупного полета: компаний с многомиллионным ежемесячным оборотом. Малому бизнесу чаще проще смириться, чем тратить нереальные деньги на то, чтобы вернуть данные и не допустить их распространения и использования.

Доказательная база

Открывают дело в суде о несанкционированном распространении тайных сведений при наличии доказанных фактов. Процедура имеет заявительный характер, как и любое обращение в судебную инстанцию.

Подавать иск нужно с доказательствами:

- письменными свидетельскими показаниями от сотрудников;

- зафиксированными фактами пересылки документов;

- обнаруженными копиями, сделанными без специальных распоряжений руководства;

- записанными на камеру наблюдениями о противоправных действиях – передача третьим лицам документов, их копирование, фотографирование.

- выявление косвенных признаков, доказательств нет, но утечка есть, при этом доступ имеет один из сотрудников.

Разглашение конфиденциальной информации по договору запрещено, это одно из требований к персоналу при приеме на работу отдельных специалистов. Условия о секретности содержат и должностные инструкции.

Сельскохозяйственная отрасль

В России сельскохозяйственная отрасль только переходит к этапу активной цифровизации и внедрению технологических новшеств для оптимизации бизнес-процессов. Так, по данным 2020 года, только 10% рынка АПК составляют инновационные сельскохозяйственные предприятия. Тем не менее, в сельхозпредприятиях хранится уже сейчас большое число чувствительной документации и информации, в частности данные о сотрудниках и финансовые отчеты.

Поэтому стоит учитывать, что чем быстрее будет проходить цифровизация, тем больше угроз открывается перед бизнесом в рамках обеспечения должного уровня информационной безопасности. Именно сейчас в предприятиях отрасли необходимо помимо систем управления внедрять и инновационные решения для предотвращения утечек конфиденциальной информации, в т.ч. в формате фото.

Почему защита от утечек данных важна

Когда мы готовили статью, столкнулись с тем, что представители малого бизнеса не понимают, зачем им нужна защита от утечек данных. «Кому мы вообще нужны? С сотрудниками заключаем договор, а на почту и CRM устанавливаем пароли» — одно из распространенных мнений.

Это — то самое русское «авось». Надежда, что небольшая компания с прибылью около 100 000 рублей в месяц никому не нужна и никто не будет воровать у нее какие-то данные. А когда надежда испаряется и данные все-таки крадут, что-то делать уже поздно.

Приведем один из распространенных сценариев, по которому у вас могут украсть данные. Злоумышленники взламывают CRM и получают доступ к базе данных клиентов. Потом делают сайт точь-в-точь как у вас и регистрируют похожий адрес электронной почты. А затем рассылают клиентам предложение, от которого нельзя отказаться: например, письмо с уведомлением о скидках в 60%. Ваши клиенты переходят на сайт и оплачивают товары, думая, что покупают их у вас. Злоумышленники получают прибыль, клиенты теряют деньги, вы тонете под волной негатива. Это называется фишингом, но вам от этого не легче.

Пройдемся по статистике. Cybersecurity Ventures в ежегодном официальном отчете указали, что каждые 14 секунд во всем мире происходят атаки хакеров. К 2021 году они будут происходить каждые 11 секунд, а общий ущерб от киберпреступности достигнет 6 триллионов долларов в год. А специалисты компании InfoWatch рассказали, что только за прошлый год в сеть утекло более 14 млрд конфиденциальных записей. При этом в России число утечек возросло на 40% по сравнению с прошлым годом, тогда как во всем мире только на 10%.

В прошлом году в России было много скандальных утечек — в сеть «уплывали» базы данных 30 млн автовладельцев, 20 млн налоговых деклараций, 9 млн абонентов «Билайна». И если вы не хотите, чтобы очередная хакерская атака или человеческое недомыслие коснулись вас, читайте дальше. Если продолжаете уповать на «авось», посмотрите хотя бы информацию о том, что делать в случае утечки данных.

Почему утекают персональные данные

Любой бизнес-проект может иметь уязвимость, из-за которой персональные данные клиентов могут попасть в открытый доступ. Такое случается по следующим основным причинам.

1. Владелец сайта выбирает недостаточный уровень шифрования данных или передает их по обычному протоколу.

Весной 2019 года утекли в интернет 157 Гбайт данных клиентов ведущего финансового брокера, 21 Гбайт данных с телефонов и аудиозаписей звонков сервиса автообзона, 3 Гбайт данных сотрудников сервиса частной медицинской помощи.

2. Сотрудники используют конфиденциальную информацию в тестовых целях, например при передаче систем управления базами данных на тестирование разработчикам. При грамотном подходе в финансовых структурах программисты не имеют доступа к реальным данным клиентов, но некоторые пренебрегают этими мерами безопасности. Несмотря на то что каждый сотрудник отвечает за сохранность данных, у многих есть искушение воспользоваться служебным положением.

В 2018 году именно сотрудники оказались виноваты в 78% случаев компрометации данных, не предназначенных для публичного доступа. Причем в России доля утечек по вине руководителей выше, чем в мире – 8,8% против 3,2%.

3. Владелец проекта некорректно распоряжается правами доступа к СУБД.

По результатам обследования 1900 серверов с применением двух популярных систем управления базами данных и распространенной поисковой системы выявлено, что к персональным данным в этих БД можно получить доступ без авторизации, а 10% серверов содержат личную информацию россиян или коммерческие материалы компаний.

4. Владельцы интернет-ресурсов не уделяют должного внимания резервному копированию, передают базы данных через незащищенное хранилище с открытой ссылкой для скачивания без защиты архива паролем. Нередко даже крупные стартапы хранят данные в незашифрованном виде.

В октябре 2018 года данные о 421 тыс. сотрудников одного из топовых банков попали в Сеть.

5. ИT-команда устанавливает недостаточно жесткие требования к сложности пароля.

6. Сотрудники недостаточно защищают ресурс от межсайтового скриптинга (XSS) и SQL-инъекций.

7. Владелец сайта использует слабые системы мониторинга и логирования процессов управления.

Борьба изнутри

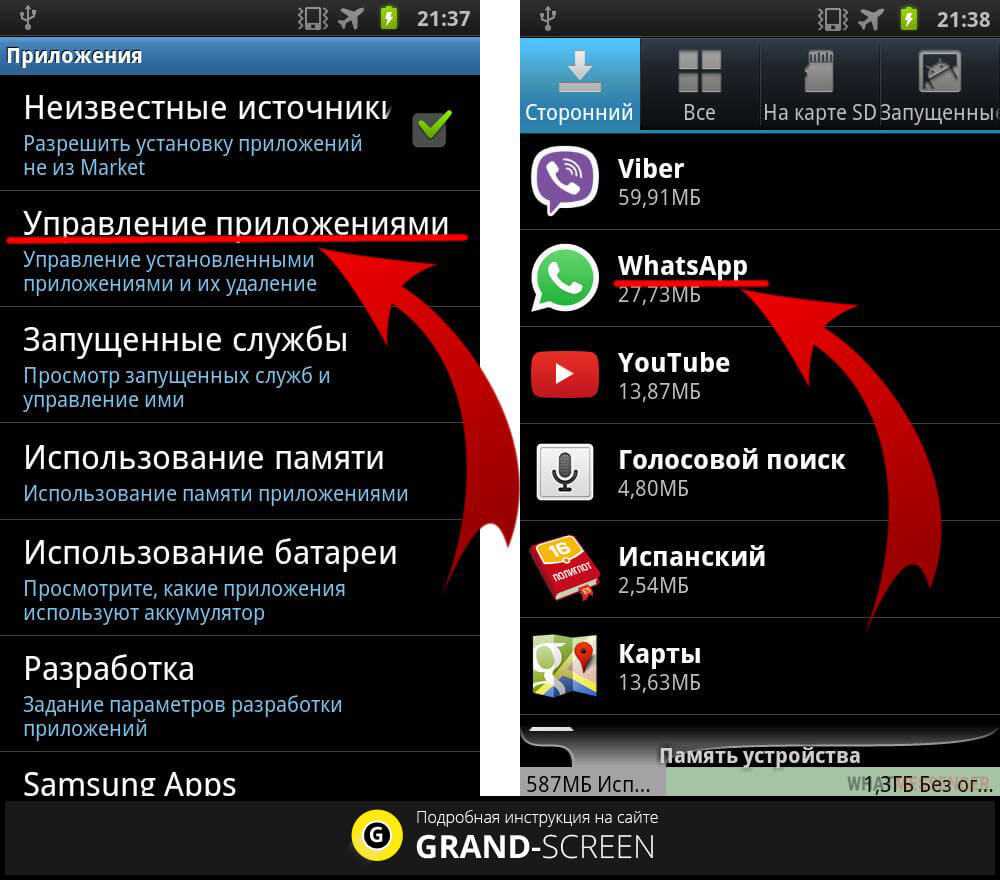

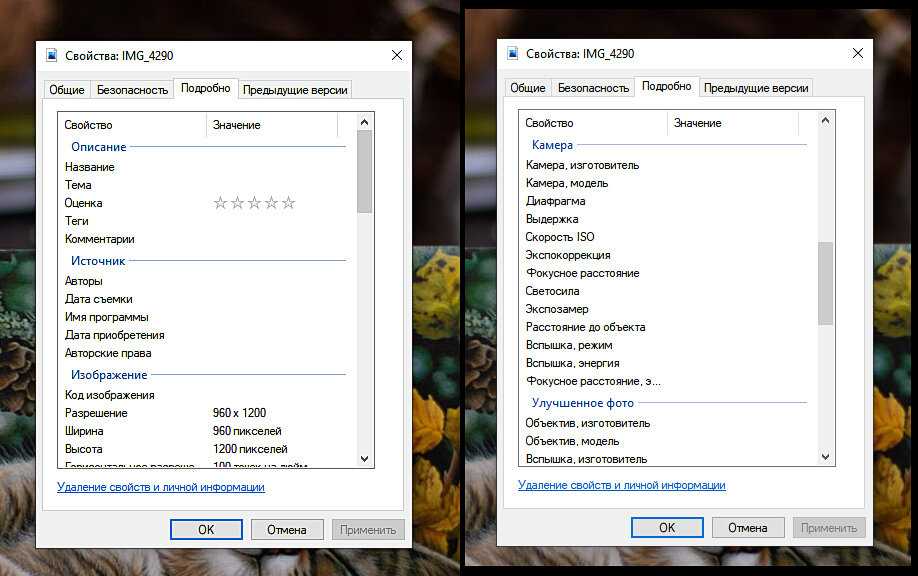

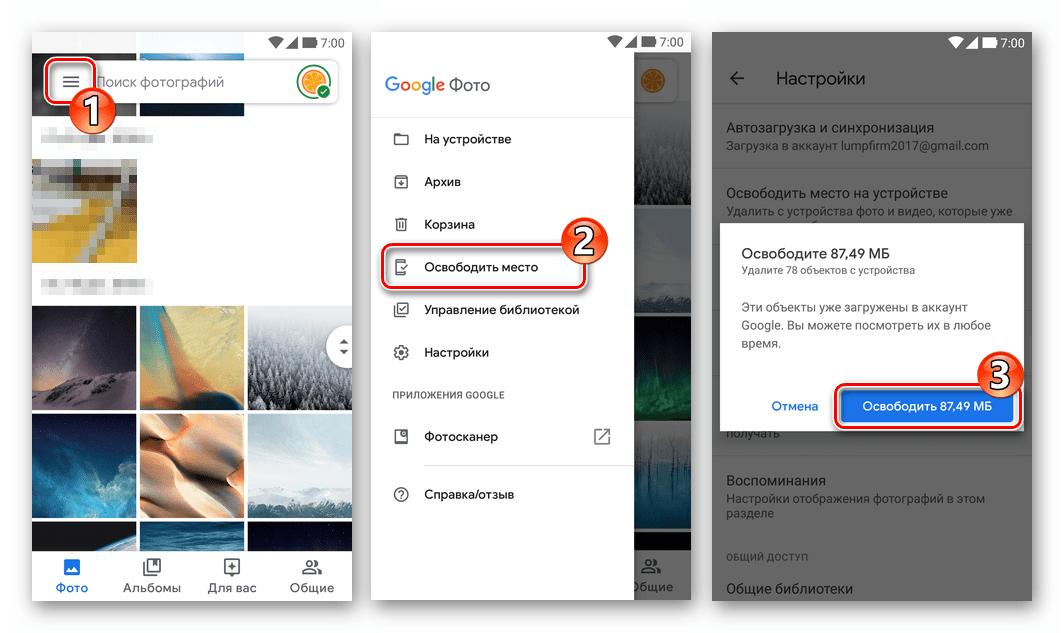

Обычно с инсайдерами борются через DLP и DRM-решения. Они обеспечивают контроль прав доступа к файлам и действий с ними, обогащают документы метаданными и помещают их в криптоконтейнер, в который может попасть только тот, у кого есть доступ.

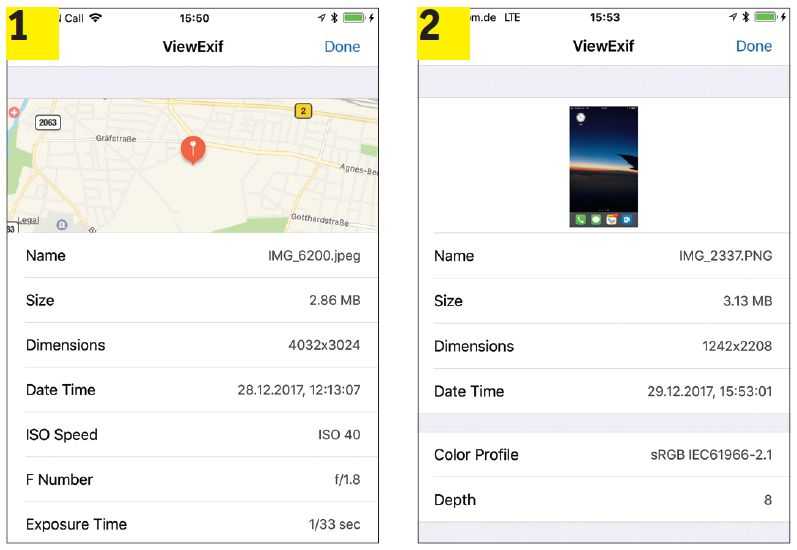

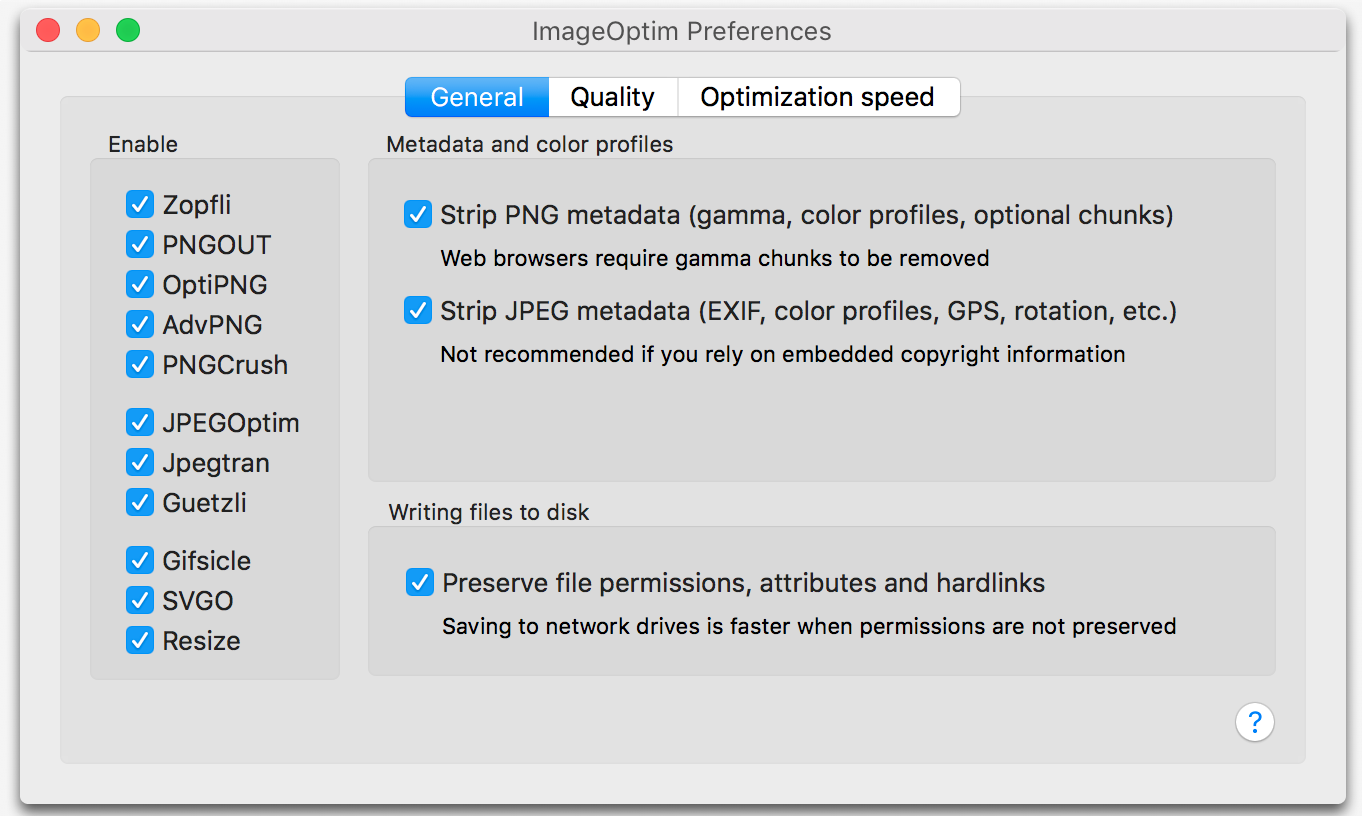

Но DLP и DRM эффективны в цифровой среде. С фото на смартфон печатных копий документов эти решения не могут сделать ничего. Частично эту брешь закрывают другим способом — ватермарками. Они просты, их нанесение стоит дешево, они могут быть динамическими. Но их легко можно удалить — и многие инсайдеры знают об этом.

Что же можно использовать вместо них?

Сергей Войнов, генеральный директор EveryTag

Технология EveryTag реализована сразу в нескольких продуктах и подойдет для разных задач: в зависимости от вектора угроз заказчик может выбрать наиболее подходящее решение. Среди них:

Защита от утечек из систем электронного документооборота, CRM, корпоративных порталов

EveryTag ILD Web Access — инструмент, позволяющий маркировать документы из веб-приложений различных систем за доли секунды и не требующий сложной имплементации и изменения состояния целевой системы.

EveryTag ILD — инструмент для работы с документами с расширенным функционалом, который интегрируется с системами заказчика. Возможны интеграции с СЭД: TESSA, ТЕЗИС, IBM FileNet, Directum, Documentum. Через REST API — в любые другие СЭД.

Защита при работе с контрагентами или третьими лицами

EveryTag VDR — виртуальная среда для безопасного обмена файлами, все документы в которой автоматически маркируются.

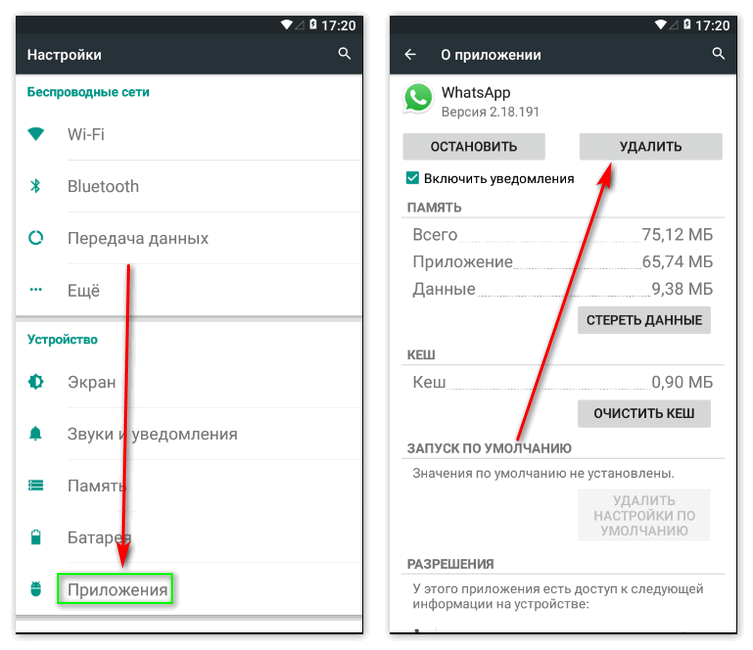

Защита от фото на смартфон и скриншотов

EveryTag UI — уникальная система маркирует сам интерфейс сотрудников, работающих с чувствительной информацией. Если кто-то из них сделает скриншот или фото экрана, то по «слитому» фрагменту можно будет провести расследование.

Фото: предоставлено компанией

Внедрение EveryTag и похожих продуктов повышает уровень дисциплины: сотрудники перестают забывать документы на принтере и в переговорных или просто оставлять их на рабочем месте. Закончив работу с распечатанной копией документа, они не выбрасывают ее в корзину для бумаг, а уничтожают, как того требуют правила обращения с конфиденциальными документами. Отчасти и потому, что знают: служба внутренней безопасности сможет определить нарушителя, а дальше могут начаться дисциплинарные или более серьезные последствия.

От чего зависит тяжесть наказания

Прежде чем устанавливать уровень вины за разглашение конфиденциальной информации, стоит понять, что к ней относится по закону и праву. Конфиденциальность означает секретность. Данные, содержащиеся в закрытом доступе посторонним лицам, защищены от их проникновения законом, нарушителей наказывают. На страже стоит Федеральный закон № 149 со статьей 5, которая утверждает защищенность информационных технологий и разделяет материалы по видам доступности. Но в любой их форме, если лицо имеет к ним доступ, не может передавать сведения сторонним людям кроме правообладателей.

Если из-за противоправных действий будет нанесен ущерб предприятию или работодателю виновного ждет наказание:

- дисциплинарное;

- материальное;

- административное;

- уголовное.

В зависимости от тяжести вины определяют, какую гражданин должен нести ответственность за разглашение конфиденциальной информации, если предприятие не секретное, возможно, руководство ограничится простым увольнением.

Финансовые потери от утечек конфиденциальной информации в компании

Их последствия могут быть серьезными. Так, согласно подсчетам экспертов, достаточно утраты всего 20% коммерческих секретов субъекта хозяйствования, чтобы спровоцировать его банкротство. Подобные примеры есть в мировой практике. Например, в 2019 году крупный американский медицинский коллектор Retrieval-Masters Creditors Bureau Inc, один из лидеров отрасли, обанкротился как раз из-за того, что было допущено утекание сведений о более чем 12 000 000 клиентов. Компания не смогла справиться с обязательствами по выплате 4 000 000 долларов компенсаций потерпевшим, в результат чего было принято решение инициировать процедуру признания агентства банкротом.

Даже потери от утечек 5% конфиденциальных данных компании приводят к серьезным последствиям. Эксперты отмечают, что такого количества достаточно для утраты лидирующих позиций на рынке.

К финансовым потерям относятся прямой денежный, а также вероятный ущерб, возникающий из-за того, что компания лишается части прибыли.

Утечки важных данных в организации приводят к возникновению (а если не принять меры, то к реализации) нескольких видов финансовых рисков:

· Liquidity risk. Риск ликвидности, заключается в неспособности компанией выполнять свои финансовые обязательства (перед заемщиками, поставщиками и пр.). Подобные риски возникают из-за утечек информации, вследствие которых снижается эффективность работы компании: из-за корпоративного мошенничества, хищения материальных активов, сырья.

· Market risk. Рыночный риск, заключается в снижении стоимости активов. Практика показывает, что подобные инциденты влекут потерю стоимости акций крупных организаций на срок около 3 месяцев. У кого-то после этого у многих происходит рост до прежних показателей, другим же компаниям достичь первоначального уровня не удается.

· Operation risk. Операционные риски связаны непосредственно с выполнением компанией бизнес-функций. Довольно опасны для организации, так как при их возникновении потери от утечек информации имеют непредвиденный характер.

Последствия реализации всех трех групп рисков проявляются для компаний по-разному. Кому-то приходится возмещать немалый ущерб сотрудникам или клиентам (как в примере с Retrieval-Masters Creditors Bureau Inc). Кто-то теряет прибыль на том, что украденные технологии попадают в руки конкурентов, а те отбирают часть рынка. У каких-то бизнес-субъектов падает стоимость активов, акций.

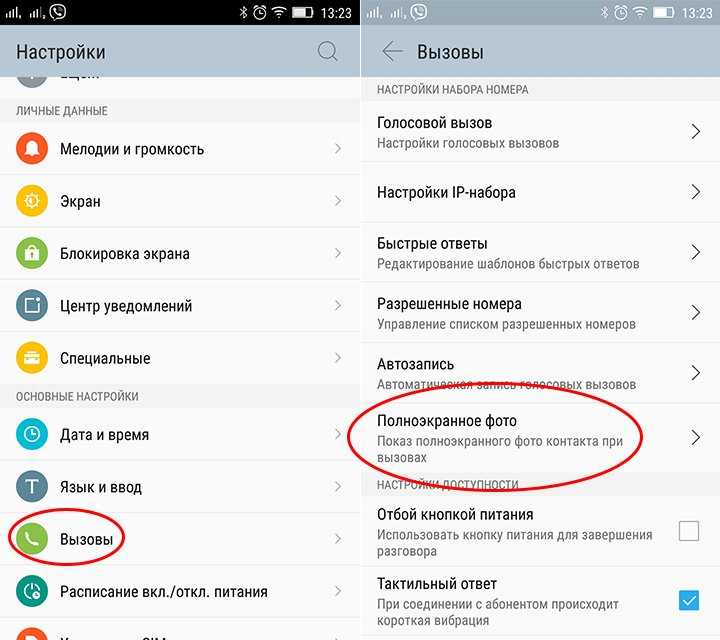

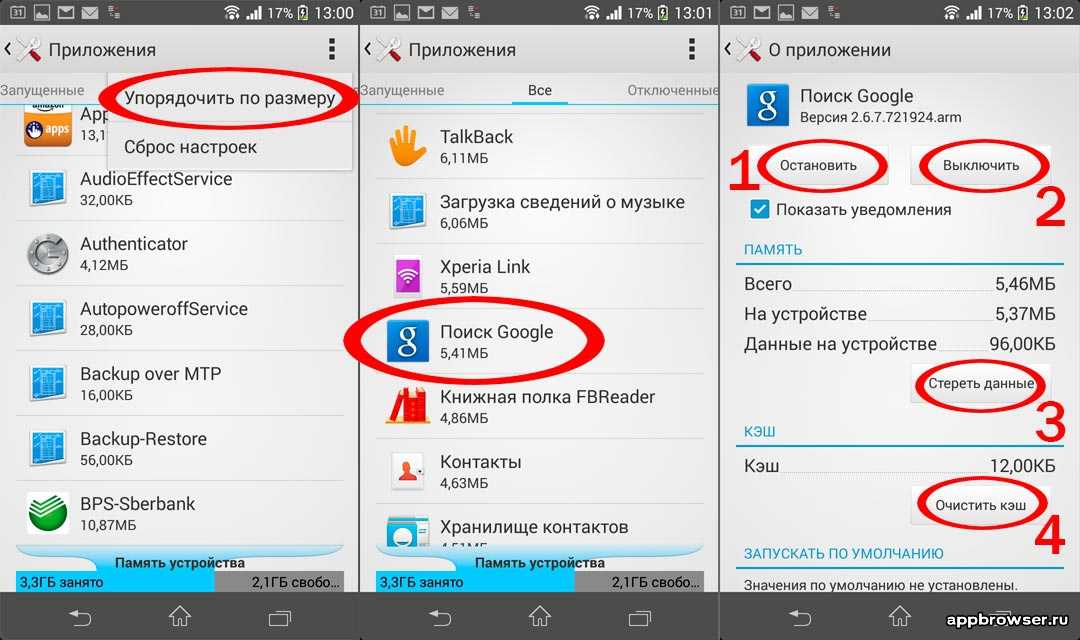

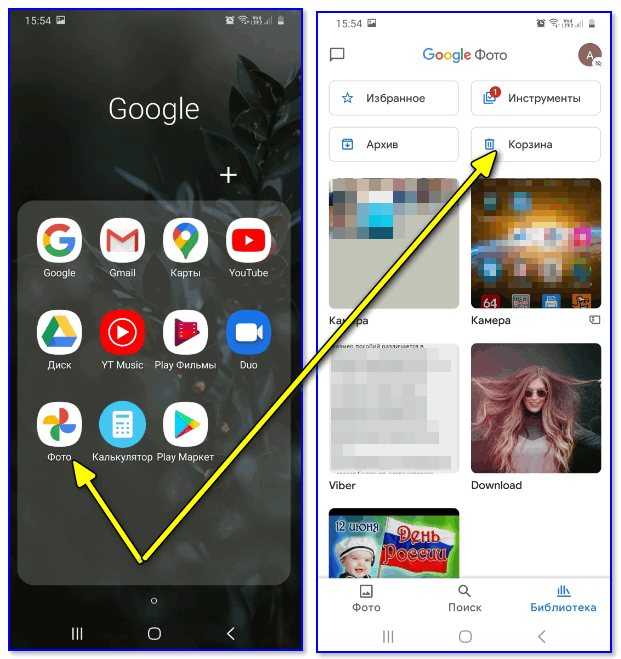

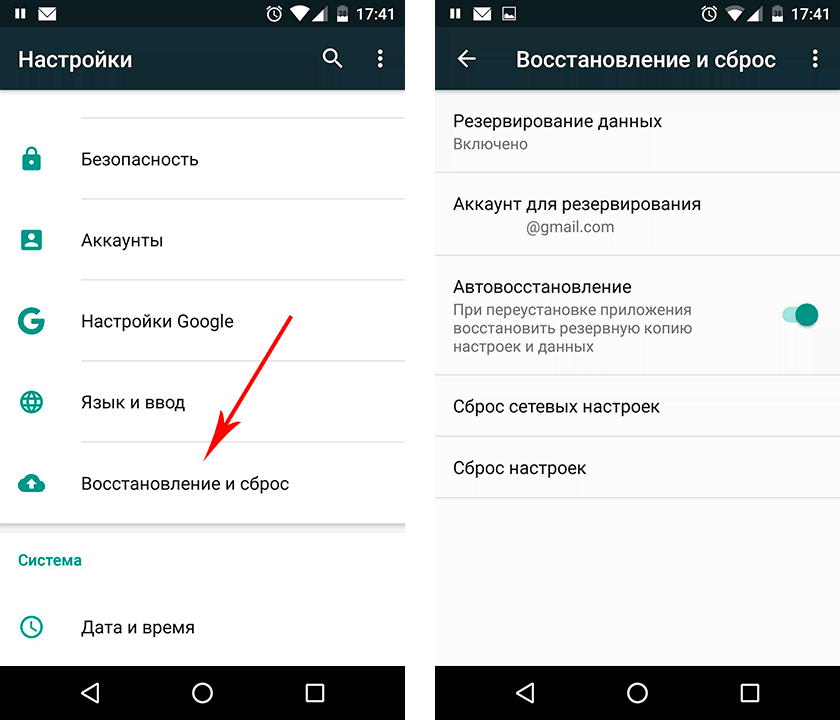

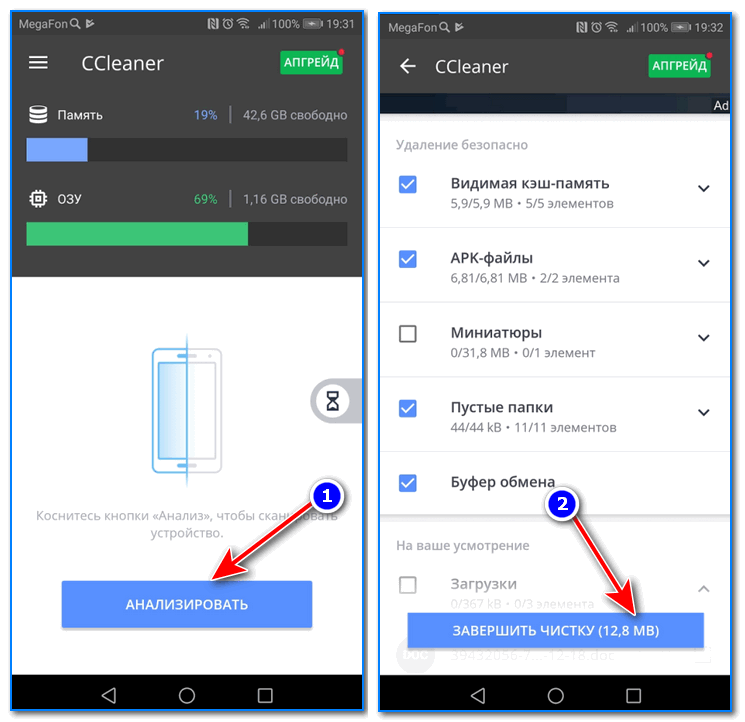

Защита данных с помощью второго пространства

Второе пространство — это отличный способ скрыть конфиденциальную информацию от посторонних глаз. На смартфоне создается отдельная рабочая область со своими настройками, файлами и приложениями. На Реалми функция называется «Мультипользователь». Данная фишка появилась только в Realme UI 2.0. В версии 1.0 добавление нескольких пользователей возможно лишь на некоторых флагманах. Создание второго пространства очень простое:

- Заходим в «Настройки» — «Пользователи и аккаунты».

- В разделе «Добавить пользователя» нажимаем «Несколько пользователей».

- Добавляем еще одного человека, или просто переименовываем гостя.

- С нуля настраиваем новое пространство.

Можно ли скрыть информацию на Реалми

На Реалми есть файловый сейф, позволяющий скрывать необходимые файлы: фото, видео, архивы, загрузки, документы и т. д. Материалы пропадают из Галереи или проводника и отображаются только в специальной папке, защищенной паролем. Инструмент уже предустановлен на мобильных устройствах, поэтому скачивание дополнительного софта не понадобится.

По желанию скрытый файл можно сделать общедоступным в любую минуту. Он вновь станет отображаться в проводнике. Ограничений по количеству нет: скрывайте столько информации, сколько нужно. Все данные распределяются по категориям в папке «Личное».

Медицина и фармакология

Здравоохранение является наиболее подверженной утечкам сферой. По данным InfoWatch, известно, что за первое полугодие 2022 года произошло уже более

.

По большей части ущерб организациям наносят хакеры, на их долю приходится более 70% всех атак. Но это не говорит о том, что внутренние нарушения сведены к минимуму. Вероятнее всего, они просто не фиксируются внутри организаций, а также могут скрываться во избежание возможных последствий.

Из самых ярких утечек персональных данных пациентов в России, по данным TAdviser, была утечка в сети медлабораторий «Гемотест», где был скомпрометирован архив с

, содержащих такие персональные сведения, как имена, адреса, телефоны, серии и номера паспортов.

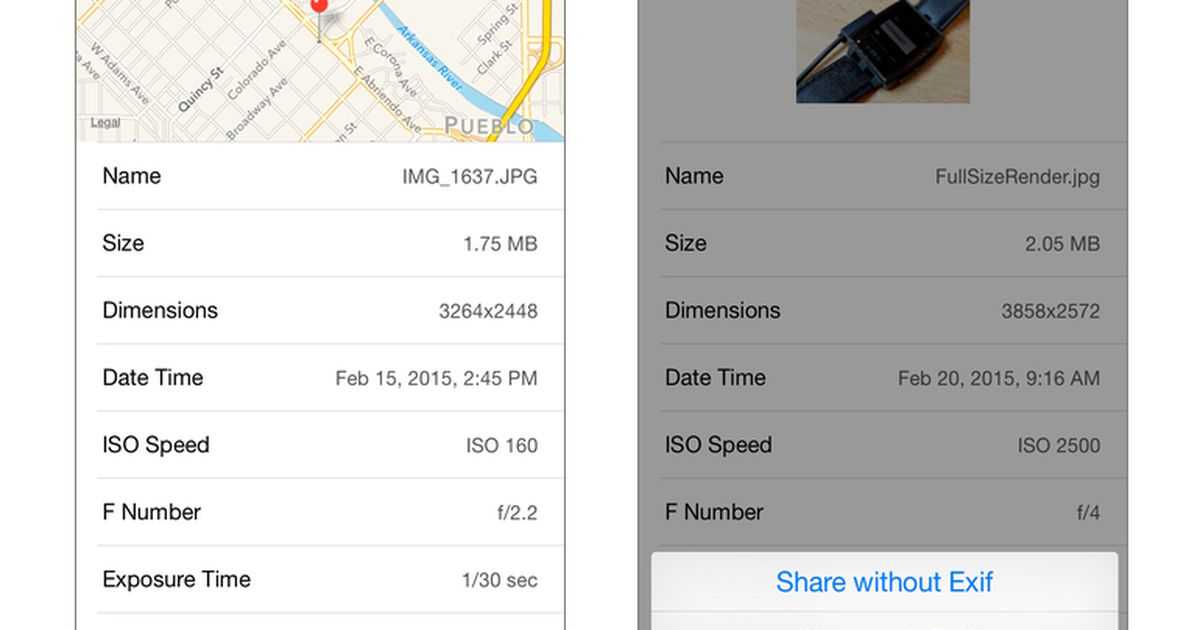

, как сообщает «Лаборатория Касперского», — это устаревшие операционные системы, установленные в организациях. Именно они могут стать причиной роста утечек конфиденциальных данных. Кроме того, у нас в стране все еще применяется в больших объемах бумажный документооборот, что делает этот формат данных наиболее уязвимым перед злоумышленниками, которые могут просто

и использовать данные не по назначению.

Архитектура решений EveryTag

Кроссплатформенное решение EveryTag базируется на платформе Java Spring Boot и Quarkus и способно работать в различных операционных системах, в том числе и в гетерогенной среде. Решение может быть развернуто как на локальных серверах заказчика, так и в облачной среде.

Компонентная модель решения EveryTag

Компонентная модель решения EveryTag

Микросервисная архитектура позволяет оперативно добавлять или отключать различные сервисы по требованию заказчика. Поддерживаются режимы высокой доступности и отказоустойчивости. Системой хранения данных выступает документоориентированная (NoSQL) СУБД с открытым исходным кодом MongoDB с поддержкой вертикального и горизонтального масштабирования. В роли файлового хранилища может использоваться как локальная, так и сетевая распределённая файловая система или S3 совместимый сервис. Данные в ней могут шифроваться с использованием различных алгоритмов (в том числе в соответствии с ГОСТом).

Взаимодействие с пользователем осуществляется по протоколу HTTPS с шифрованием трафика по стандартам SSL/TLS с SSL-сертификатами любого типа. Веб-интерфейс доступен в браузерах Google Chrome, Opera, Edge, Safari и Firefox.

В продуктах EveryTag поддерживается интеграция с любым типом корпоративного LDAP-каталога для аутентификации пользователей или служб. Кроме того, в них реализованы аутентификация и авторизация на базе сервиса KeyCloak, обеспечивающего безопасное хранение учетных данных и настройку механизма однократной аутентификации для всех сервисов SSO (Single-Sing-On).

В решениях EveryTag применяются две модели разграничения доступа: ролевая (RBAC – Role Based Access Control) с назначением каждой роли набора полномочий, причём пользователь или группа из LDAP-каталога могут быть связаны с одной или несколькими ролями; и объектная на базе списков доступа (ACL – Access Control List), содержащих разрешения или запреты на определённые действия над конкретными объектами (папками и документами), с поддержкой отключаемого наследования и ограничения по срокам действия записей.

В продуктах EveryTag предусмотрена возможность журналирования всех происходящих в системе событий. Ведение лога может быть настроено в формате SYSLOG для обмена с SIEM-системами и интеграции в единую систему безопасности предприятия. Кроме того, есть возможность логирования параметров заданий печати маркированных копий в объеме, достаточном для идентификации времени печати и пользователя, отправившего задание. Результаты журналирования отображаются в результатах процедуры экспертизы, что позволяет системе генерировать удобные для чтения атрибуты копии: автор копии, дата и время получения, имя или адрес устройства печати.

Профилактика утечек информации и потерь, к которым они приводят

Избежать подобных инцидентов, а также вызванных ими финансовых и репутационных потерь поможет DLP-система

Рассчитайте (хотя бы примерно) вероятный ущерб, который может наступить из-за утечки персональных данных клиентов или сотрудников, коммерческой тайны и другой важной информации. Если он примерно равен стоимости внедрения системы предотвращения утечек, можно даже не задумываться и внедрять подобное решение.

Современные DLP-системы предотвращают финансовые и репутационные риски, возникающие из-за утекания данных по различным каналам. Такие решения:

· анализируют отправляемые по различным каналам файлы и архивы. Благодаря технологии OCR, машинному обучению и другим эффективным инструментам конфиденциальная информация обнаруживается даже если она тщательно замаскирована;

· имеют функционал для контроля / учета рабочего времени. Информация, получаемая от таких модулей, помогает в организации эффективной системы защиты от утечек;

· анализируют поведение пользователей и выявляют склонных к нарушениям информационной безопасности работников. Это обеспечивается благодаря технологии UBA. Анализируется поведение сотрудников на основе паттернов, выявляются отклонения от нормы, определяются подозрительные связи, резкое изменение в поведении и другие факторы, которые могут привести к утечкам информации, а также возникновению финансовых и репутационных потерь из-за них;

· создают архив коммуникаций и отправляемых файлов с возможностью быстрого поиска нужной информации по фразам, а также другим параметрам. Полезно при расследовании инцидентов в области ИБ.

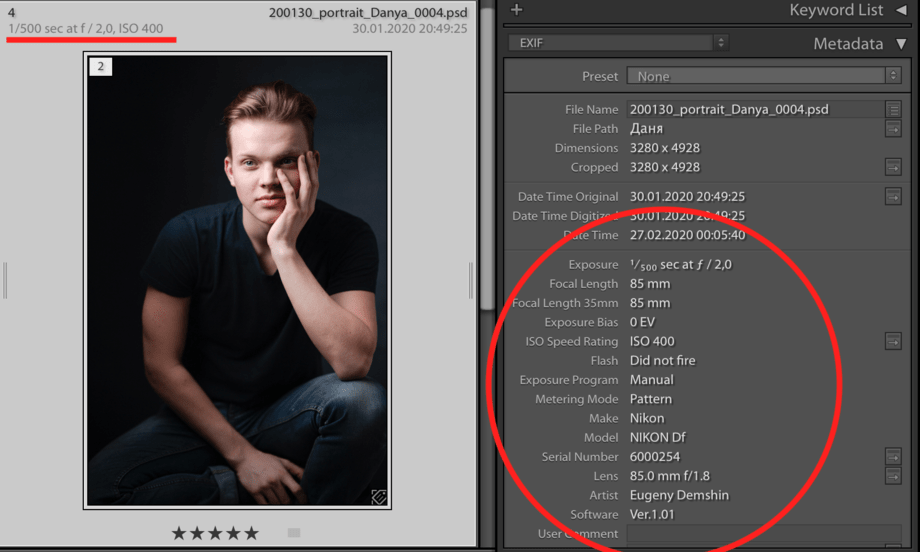

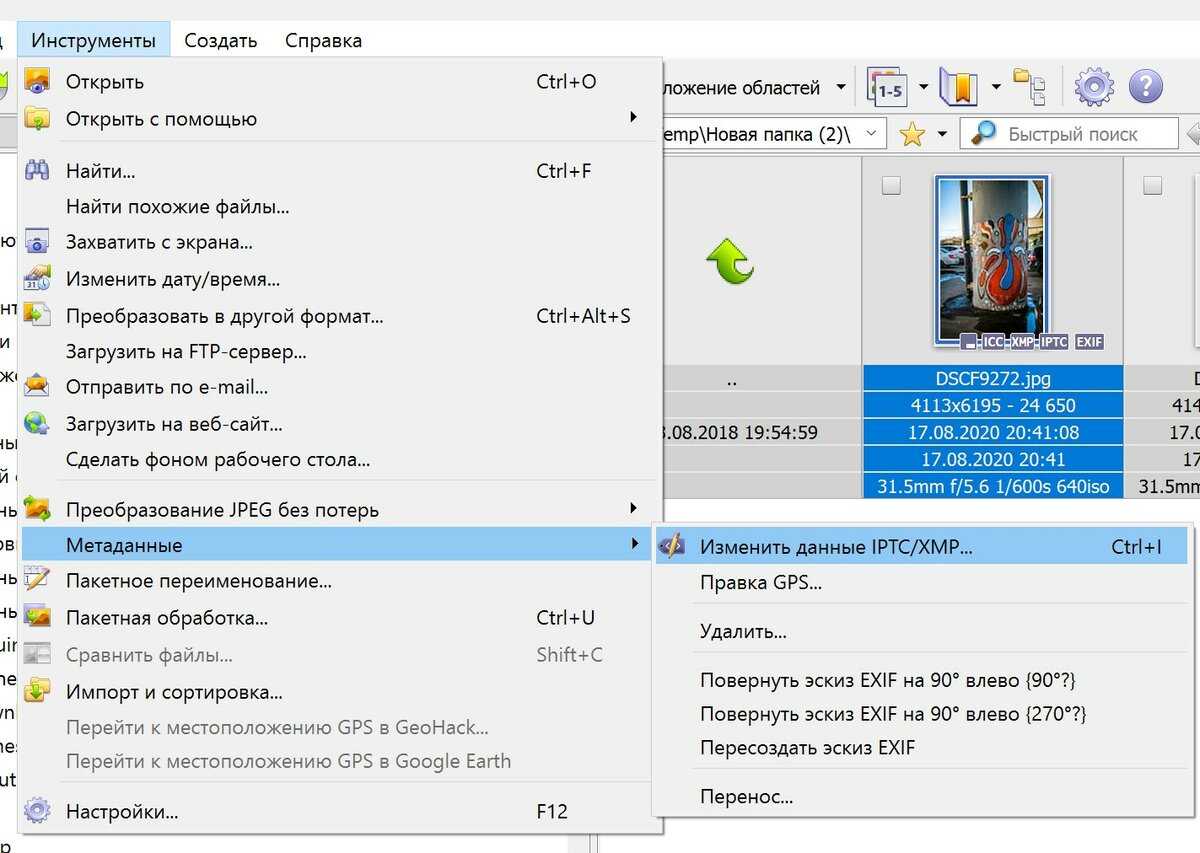

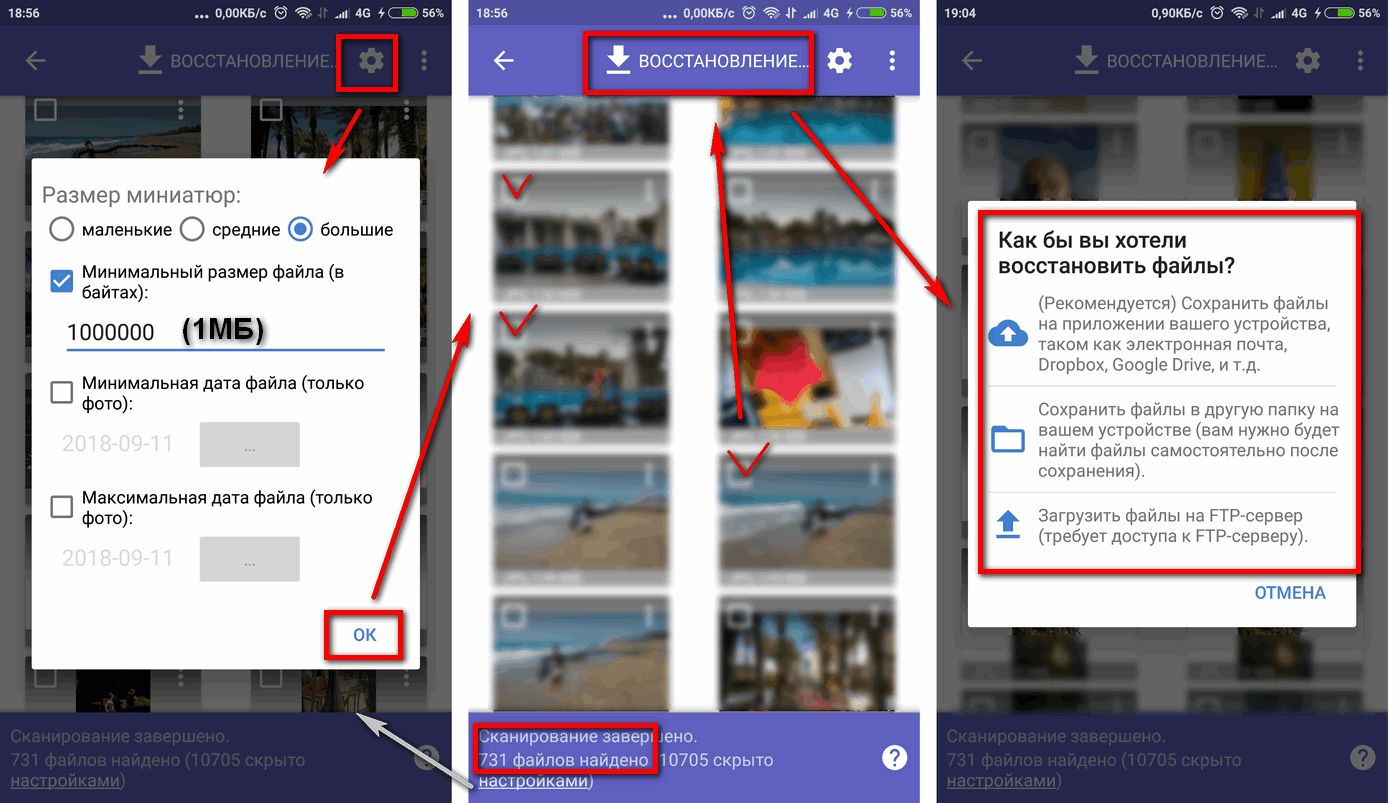

Способ № 3 — Водяные знаки

Именно на этом методе защиты экрана мы и остановились, реализовав его в СпрутМонитор. Подробнее о принципе его работы вы можете прочитать в справочной документации.

Вкратце — мы решили, что если нельзя предотвратить — то нужно хотя бы знать, «кто». Поэтому, в СпрутМонитор появилась опция, при включении которой на экране выводится полупрозрачный, едва-заметный текст. Это может быть название компьютера, учетная запись, время и т.п. Если сфотографировать экран, на фотографии будет видно и источник «слива» информации.

Минус один — предотвратить утечку это не поможет. Однако, выложить фотографии например на продажу в даркнет (самый популярный способ) — уже не получится. Кроме того, сработает и психологический фактор — работнику будет сложнее морально осуществить кражу, понимая что это не происходит анонимно.

Активируйте защиту конфиденциальности в почтовом клиенте

Одно из новшеств iOS 15 позволяет повысить конфиденциальность во время работы со стандартным почтовым клиентом на iPhone и iPad. Опция Защита конфиденциальности во время загрузки почты с сервера или скачивания находящегося в письме вложения скроет ваш IP-адрес и отправитель не сможет отследить данную активность.

После включения параметра злоумышленники не смогут определять ваше местоположение при помощи отправки писем на устройство.

Включается фишка по пути Настройки – Почта – Защита конфиденциальности.

Кроме этого можете дополнительно скрывать свой адрес электронной почты при переписке с подозрительными пользователями.

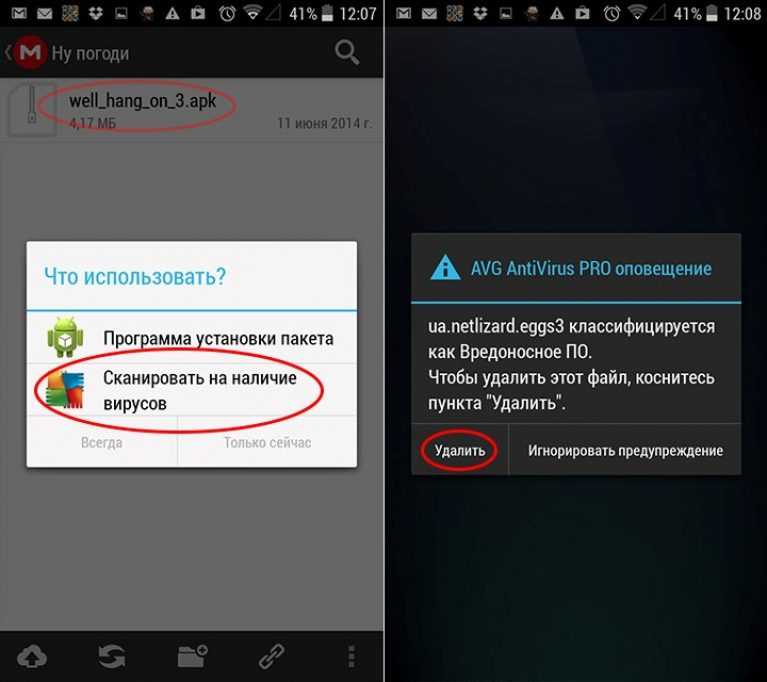

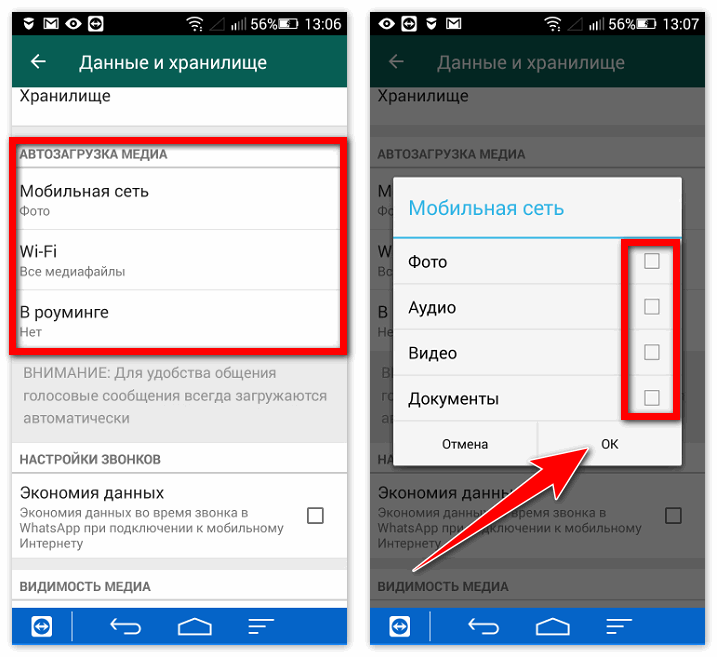

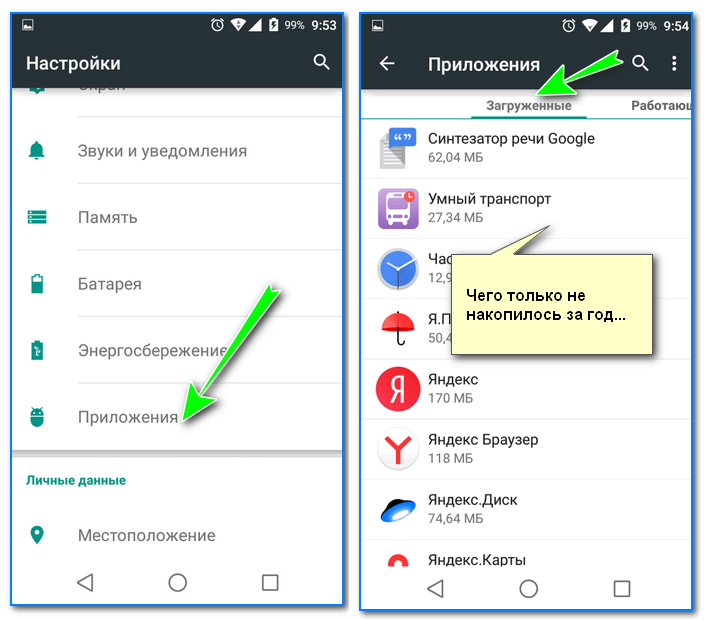

Нельзя сделать скриншот из-за политики безопасности

Обычно такое сообщение появляется по ряду причин:

- Проблемы с браузером. Например, функция создания снимков экрана недоступна при работе в режиме «Инкогнито» в браузерах Chrome и Firefox.

- Проблема с приложением. В некоторых приложениях создание снимков экрана выключено. В результате вы получаете сообщение о невозможности сделать скриншот внутри приложения.

- Проблема на устройстве. Если в настройках устройства стоит ограничение на создание снимков экрана, попытки сделать скриншот приводят к появлению этого сообщения.

В таком случае можно воспользоваться другим устройством, но это не идеальное решение проблемы. В этой статье приведены подсказки по устранению описанных выше причин на данном устройстве.

Режим «Инкогнито» в браузере Chrome

Режим «Инкогнито» в браузере предназначается для сохранения конфиденциальности пользователей при посещении веб-страниц. В результате в браузерах Chrome и Firefox по умолчанию возможность делать снимки экрана в этом режиме выключена.

Как это исправить?

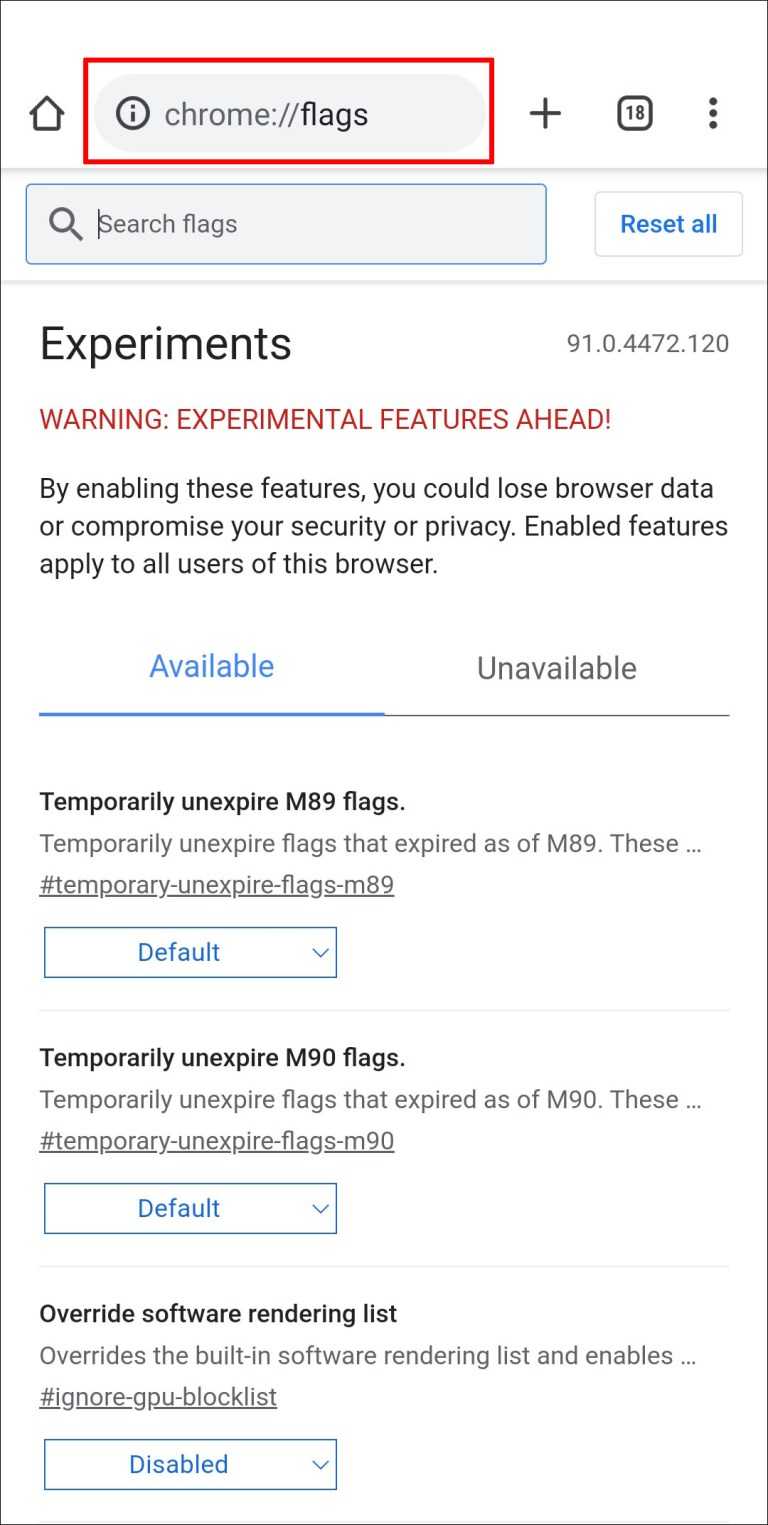

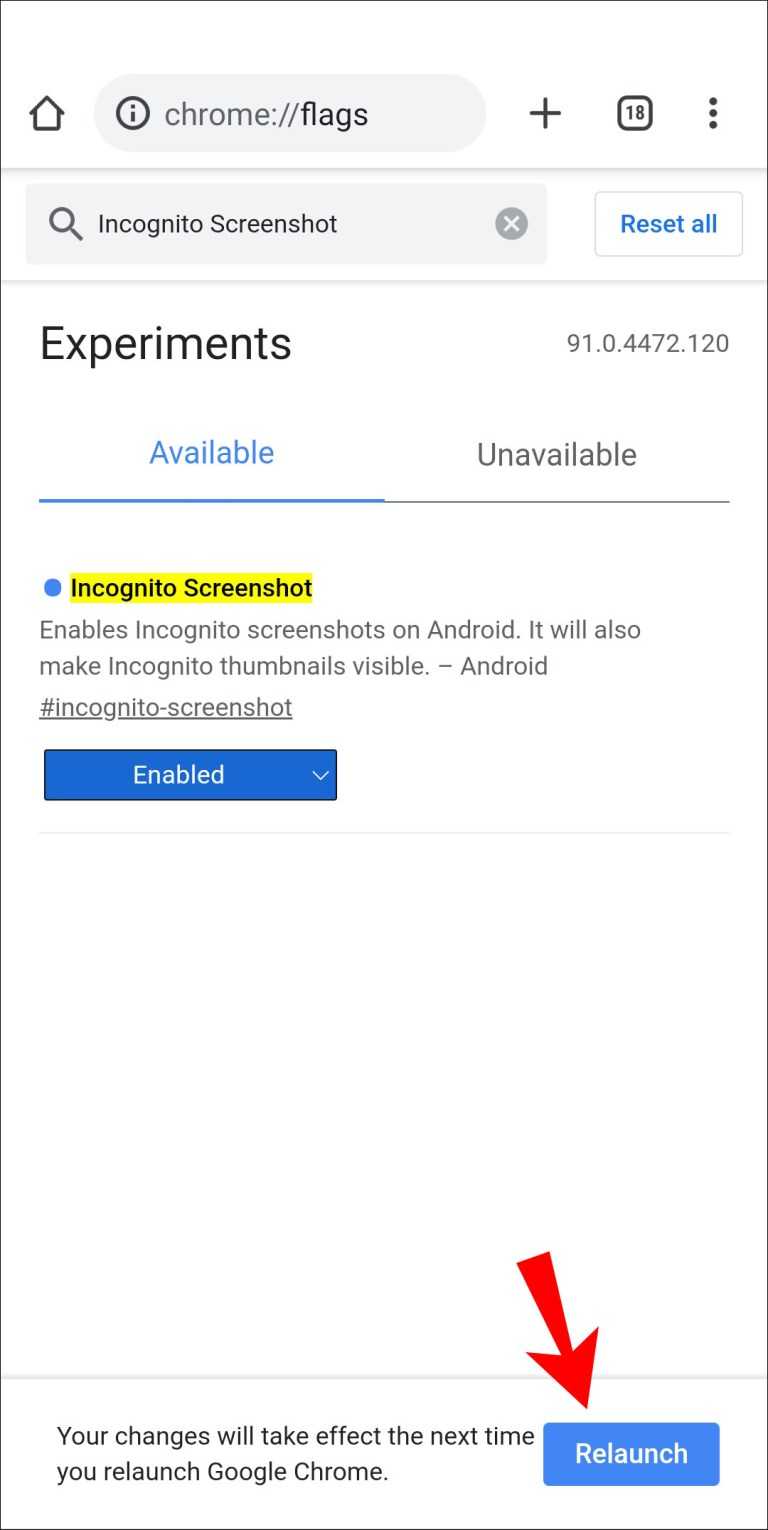

Чтобы делать скриншоты в режиме «Инкогнито» на Android, нужно открыть меню флагов браузера Chrome. Здесь располагаются экспериментальные функции.

- Запустите браузер Chrome.

- Введите в адресную строку

chrome://flags

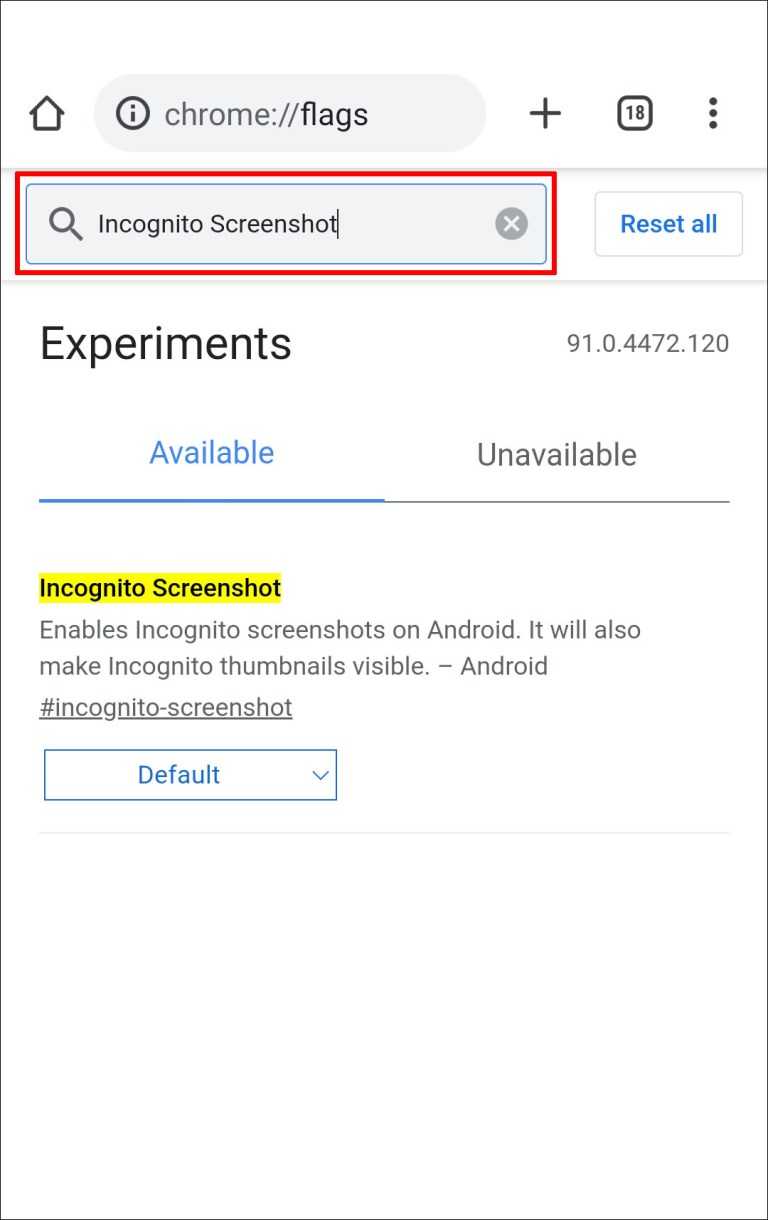

- На экране флагов Chrome введите в поиск «скриншоты инкогнито». Появится опция «Скриншот инкогнито».

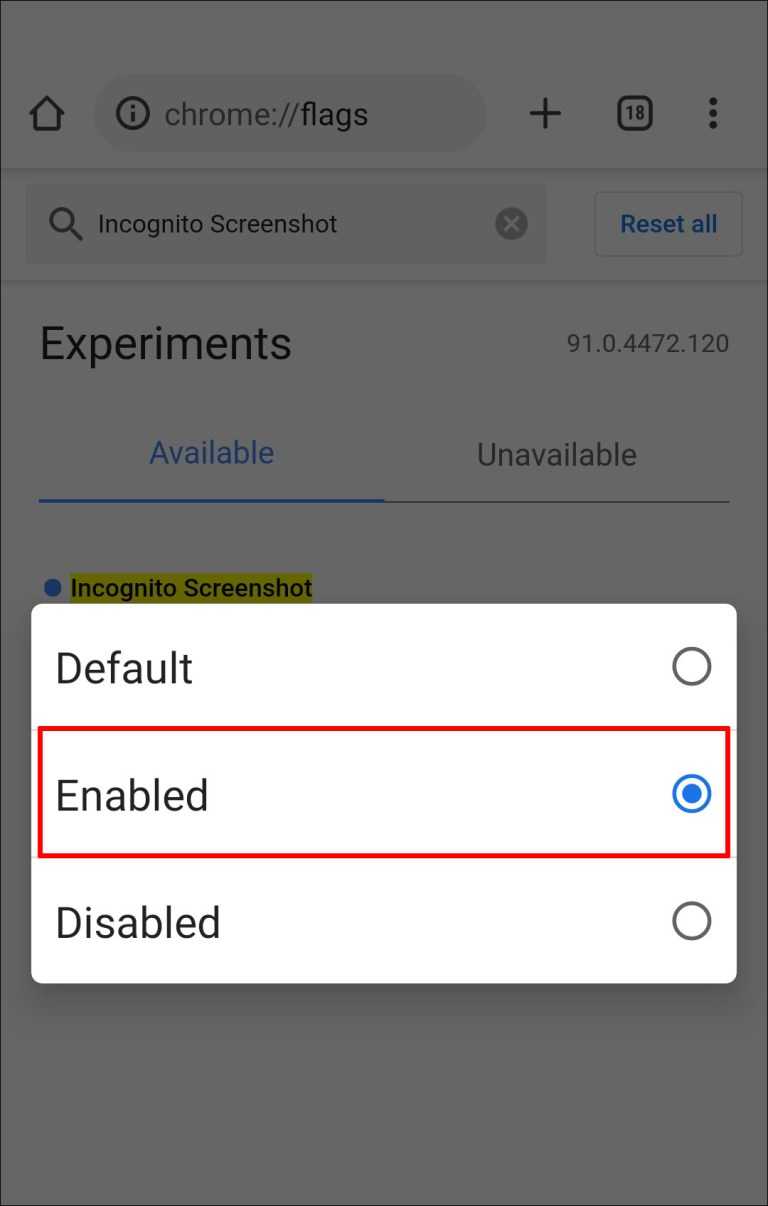

- Нажмите на раскрывающиеся меню под ней и выберите «Включено».

- Для применения сделанных изменений нажмите в правом нижнем углу «Перезапустить».

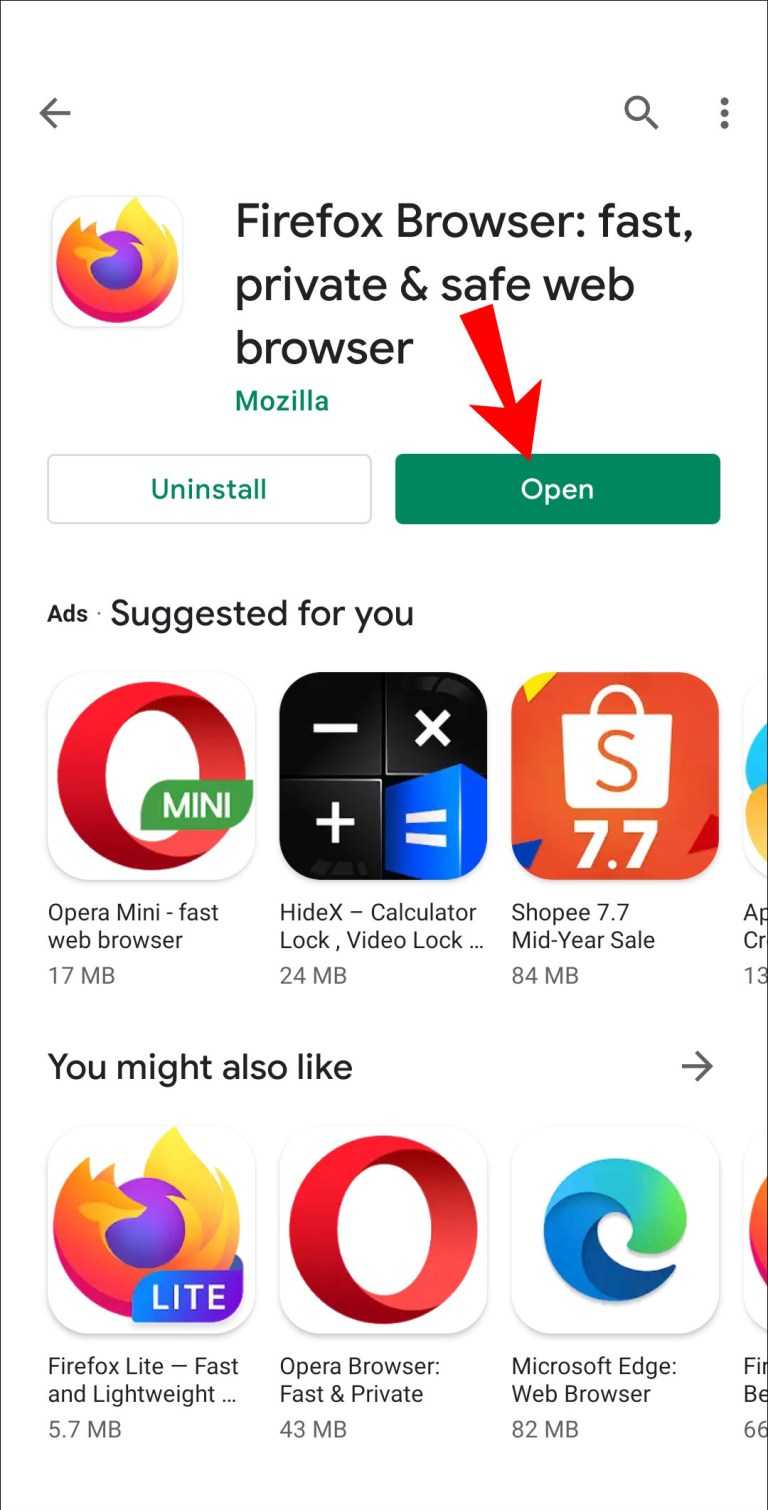

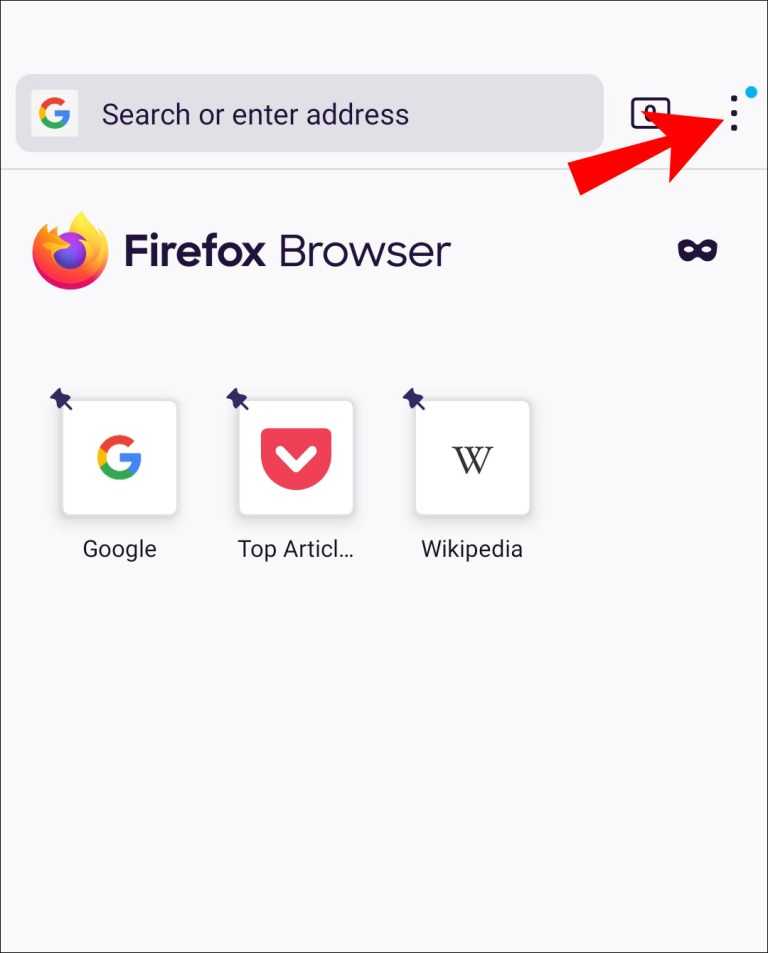

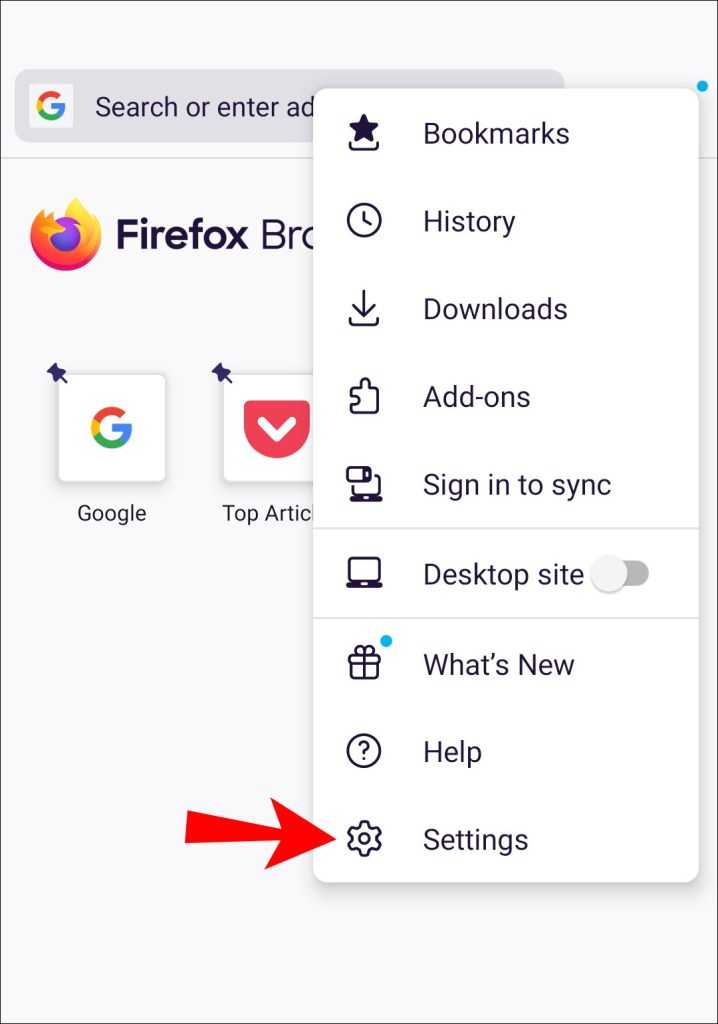

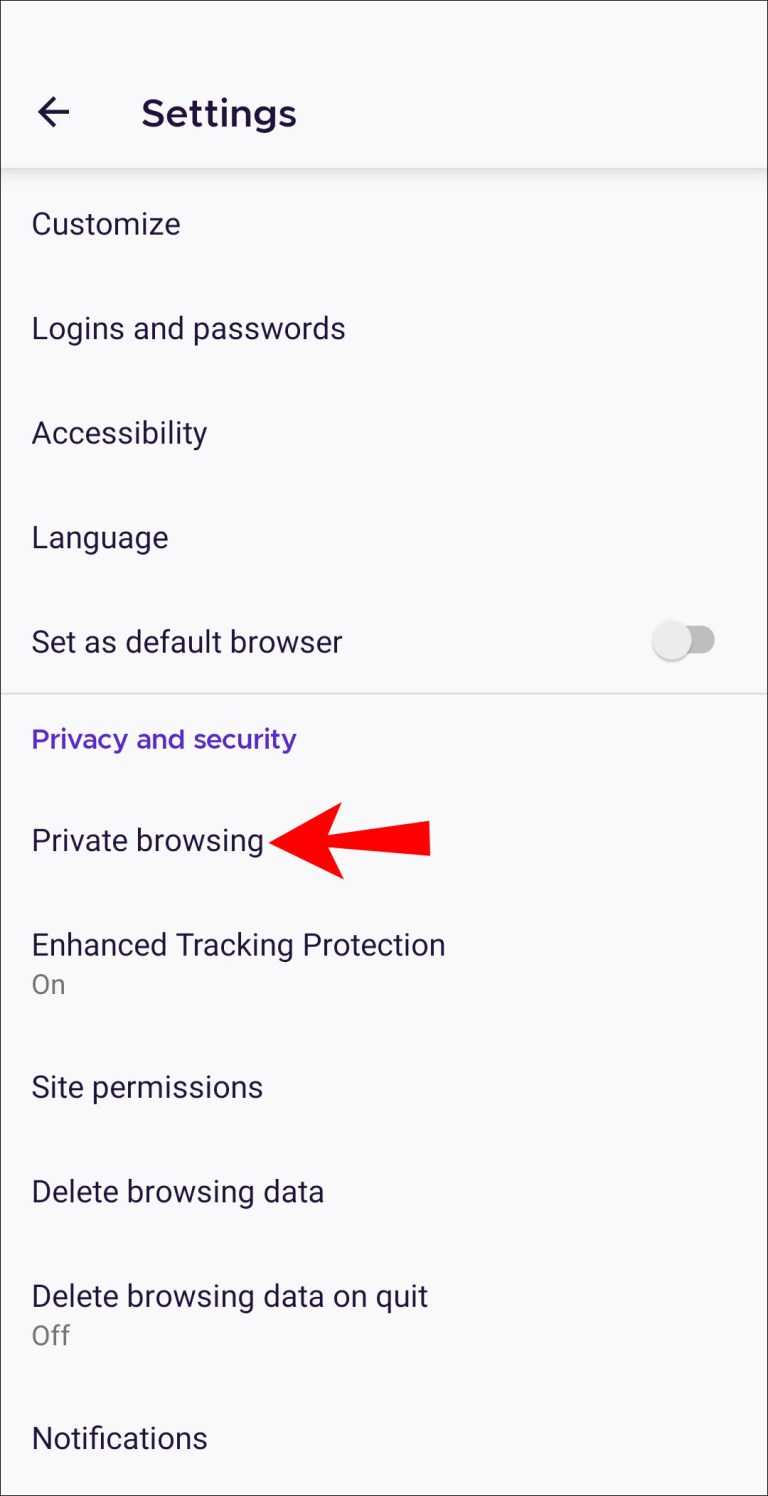

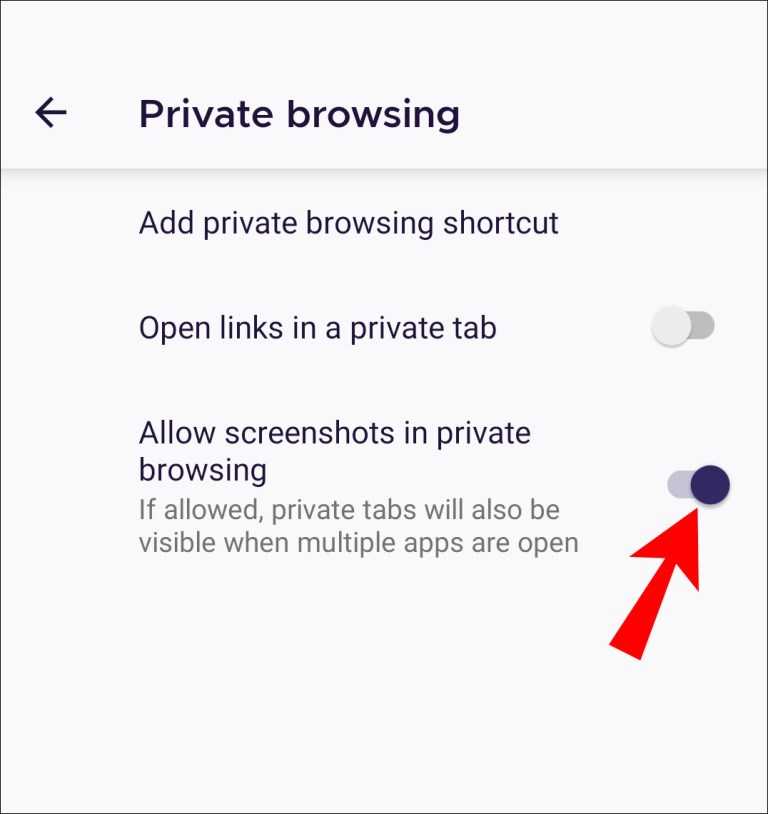

Чтобы разрешить делать скриншоты в приватном режиме браузера Firefox:

- Запустите Firefox.

- В верхнем правом углу экрана нажмите на меню с тремя точками.

- Выберите «Настройки».

- Внизу выберите «Приватный просмотр».

- Активируйте переключатель «Разрешить скриншоты в режиме приватного просмотра».

Как EveryTag помогает компаниям

Кейс 1

В небольшой фирме, занимающейся продажей медицинских материалов, постоянно происходили утечки документов, которые компания готовила для своих партнеров. По словам представителей компании, они просили контрагентов не публиковать материалы, но утечки все равно происходили, и нельзя было определить, кто именно из партнеров их допускал. Директор этой компании выбрал решение EveryTag, предупредив всех партнеров, что если они опубликуют материалы снова, то он сможет определить, кто именно это сделал.

Кейс 2

В одной из крупнейших в Восточной Европе нефтяных компаний время от времени совершались утечки внутренних документов ограниченного доступа, затем их публиковали в открытых источниках. Попадание инсайдерской информации в СМИ приводило к большим репутационным потерям, что влияло на стоимость акций компании. Руководитель службы безопасности принял решение о внедрении системы EveryTag для защиты всех непубличных документов компании.

Кейс 3

Фото: предоставлено компанией

Сегодня EveryTag постоянно развивается — например, работает над расширением поддерживаемых редактируемых форматов и интеграцией с разными системами, адаптирует решения под распознавание и маркировку инженерных чертежей и планов.

Из последних обновлений компании — запуск прокси-сервера (на основе Nginx), который можно поставить перед любой веб-системой заказчика. При подключении этого сервера (ILD Web Access) каждый проходящий через него документ помечается невидимой маркировкой за доли секунды. Внедрение занимает считанные дни, а установленная система совершенно прозрачна для пользователей: не требует дополнительных действий и не нарушает привычного ритма работы сотрудников.

Характерные особенности секретности

Информационные сведения имеют широкое понятие. Ограничить свободный доступ к ним или полностью запретить может федеральное законодательство. Если данные настолько важны, что угрожают государственной безопасности, они относятся к военной тайне и принадлежат к стратегическому значению. Подобное распространение, документальное или устное, считается тяжким преступлением и строго карается. Разглашение конфиденциальной информации принадлежит к уведомлениям ограниченно закрытым. Если они не подлежат к общедоступным сведениям, с ними работают правоохранительные или надзорные органы по установлению закона.

В секрете должны содержаться детали:

- следствий в ходе судебных разбирательств;

- персональные из жизни каждого гражданина, его личные данные;

- телефонных разговоров, переписки;

- коммерческих действий юридических и физических лиц, если они являются тайной определенной законом и нормативными актами организации;

- профессиональных сведений, которые доверены были населением работнику – врачу, адвокату, следователю.

Отсюда можно сделать вывод, что тайна бывает:

- государственной;

- коммерческой;

- служебной;

- персональной;

- иной.

Каждого работника, занимающего ответственную должность, заранее предупреждают, что конфиденциальная информация не подлежит разглашению.

Серьезная ответственность

По УК РФ осуждают за уголовные преступления. За разглашение конфиденциальной информации статья 183 регламентирует наказания, если граждане незаконно получили и распространили сведения, принадлежащие к коммерческим, налоговым, банковским тайнам. Когда были похищены документы, происходил подкуп, давление на лиц с помощью угроз, проступки попадают под действие Федерального закона № 193 или № 420.

Степень ответственности зависит от тяжести преступления:

- штрафные санкции по размеру зарплаты или годичного дохода;

- исправительные или принудительные работы;

- лишение свободы.

Только Уголовный кодекс предусматривает реальный тюремный срок за проступки, попавшие под действия его юрисдикции.